Identitätsdiebstahl – Alles was Händler wissen müssen

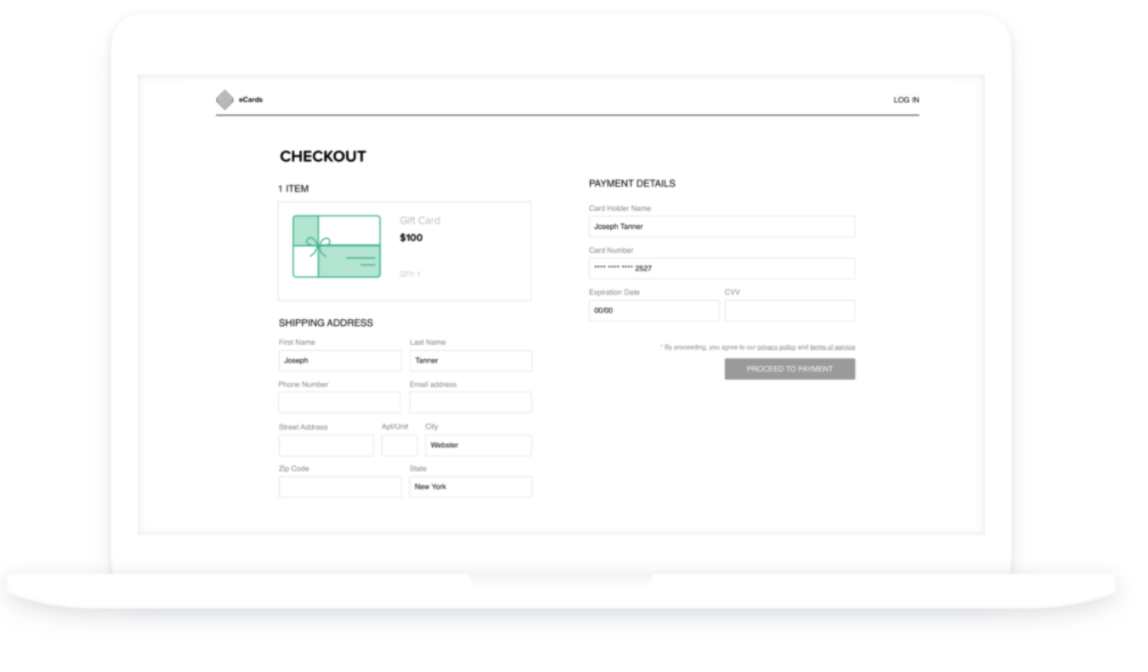

1:49 Uhr, ein Tag vor Thanksgiving 2016. Joseph Tanner** bestellt auf einem Marktplatz, namens eCards einen digitalen Geschenkgutschein im Wert von 100$. Beschenkt werden sollte Kaspar Gleason und der Gutschein sollte mit einer (sehr) kurzen Nachricht: “Hi”, an Kaspars Email-Adresse, die auf gmx.com endet zugesendet werden. Joseph bezahlte den Geschenkgutschein mit einer Mastercard der Bank of America. Die Kartennummer endete auf 2527 und die Rechnungsadresse lautete Webster, New York. Handelt es sich hierbei etwa um einen Identitätsdiebstahl?

Joseph gab die Bestellung über den Webbrowser Google Chrome auf seinem Android-Handy von T-Mobile unter Verwendung einer IP-Adresse aus Seattle auf. Dabei verwendete Joseph dieselbe Email-Adresse gmx.com sowohl für den Absender als auch für den Empfänger des digitalen Geschenkgutscheins. Mitunter eine gängige Praxis unter denjenigen, die es vorziehen den Geschenkgutschein zu Hause auszudrucken und ihn dann persönlich an den zu Beschenkenden zu übergeben. Unsere Vermutung könnte sein, dass Joseph, der in New York wohnt, zu Thanksgiving in Seattle ist und in letzter Minute noch eine Überraschung für seinen guten Freund oder Cousin Kasper einkauft.

Nichts davon war der Fall. Bei Kasper Gleason handelte es sich um einen Betrüger, der Tanners Namen, Kreditkartennummer und Rechnungsadresse benutzte, um den Geschenkgutschein zu kaufen. Mittlerweile ist es mehr als zwei Jahre her, dass Joseph Tanners Name und Kreditkarte im Zuge dieses ersten betrügerischen Bestellversuchs im System von Riskified aufgetaucht sind. Bis heute sehen wir, dass Betrüger Josephs Informationen verwenden um online einzukaufen. Bei verschiedenen Händlern und manchmal mehrmals im Monat! Allein im Jahr 2019 tauchten Josephs Referenzen in 44 neuen Erwähnungen im Darknet auf.

Wie kam Gleason – wenn das sein richtiger Name ist – also in den Besitz von Josephs persönlichen Informationen? Wie stiehlt jemand Ihre Identität? Wie gerieten Josephs persönliche Informationen im Darknet in Umlauf? Wie hat Gleason versucht, eCards zur Genehmigung seiner Bestellung zu täuschen? Wie haben eCards und Riskified diese Art von Angriffen verhindern können? Was können Händler tun, um sich vor E-Commerce-Betrug zu schützen?

Im Folgenden sehen Sie eine Schritt-für-Schritt-Anleitung einer realen Bestellung in unserem System, anhand derer Sie nachvollziehen können, wie persönliche Daten zuerst gestohlen, von Zwischenhändlern und Betrügern verkauft und in einer betrügerischen Bestellung mit eCards verwendet werden. Dieser Blogpost, den wir in Zusammenarbeit mit IntSights Cyber Intelligence verfasst haben. Legt ebenfalls dar, wie sich Händler gegen die illegale Verwendung gestohlener Anmeldedaten schützen können.

**Alle Details wurden anonymisiert, um die Privatsphäre der Karteninhaber zu gewährleisten.

Identitätsdiebstahl & Darknet

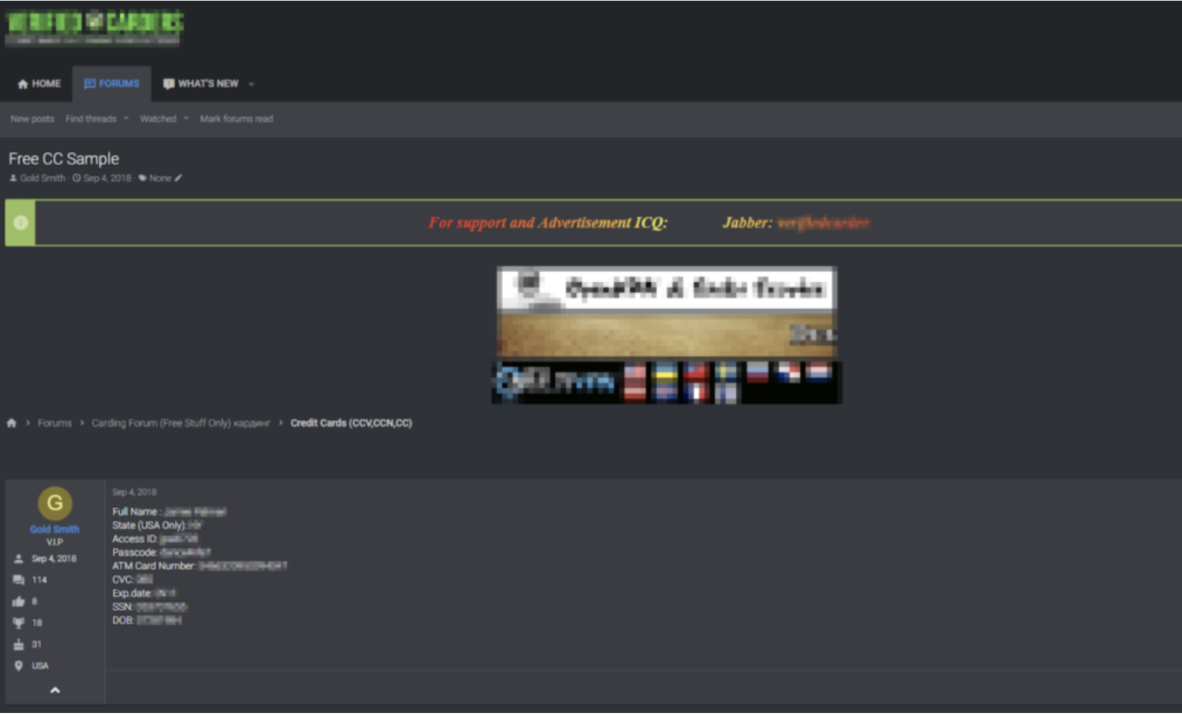

Joseph Tanners persönliche Daten und Kreditkartenangaben tauchen seit 2014 in mehreren Darknet-Foren auf. Es könnte sein, dass Tanners persönliche Informationen als kostenlose Probe für eine größere Anzahl gestohlener Kreditkarten angeboten werden – eine Praxis, die Darknet-Verkäufer anwenden, um sich als legitime Verkäufer und die Qualität ihrer Waren zu beweisen.

Screenshot von Joseph Tanners persönlichen Informationen, 4. September 2018 auf einem populären Marktplatz für gestohlene Kreditkarten.

Es ist nahezu unmöglich, zu bestimmen, wann Tanners persönliche Informationen gestohlen und im Darknet in Umlauf gebracht wurden. Es könnte sein, dass seine Karte an einer kompromittierten Zapfsäule, einem Geldautomaten oder einem Point-of-Sale-Gerät entwendet wurden, wo Skimmer installiert sind, um Kundendaten von Magnetstreifen oder EMV-Chips zu kopieren. Jemand könnte einen Kontoauszug von seiner Veranda oder aus seinem Briefkasten gestohlen haben. Es könnte natürlich auch sein, dass sein E-Mail-Konto oder ein Benutzeraccount im Zuge einer Datenverletzung kompromittiert wurden, von der Händler, Regierungsorganisationen und/oder Finanzinstitute betroffen waren.

Lesen Sie hier mehr über den Lebenszyklus gestohlener Kreditkarten im Darknet.

In der Tat behindert die Fülle kompromittierter Kartendaten und anderer Vermögenswerte, die online verfügbarer sind die Eindämmung des CNP-Betrugs. Trotz vieler Erfolge der Strafverfolgungsbehörden in den letzten Jahren machen der Verkauf von persönlichen Informationen auf illegalen Marktplätzen weiterhin wichtige Facetten des Darknets aus und sind Schlüsselfaktoren für CNP-Betrug. Der Handel mit gestohlenen Zahlungsdaten und persönlichen Informationen ist am florieren, da unerfahrene Betrüger Informationen käuflich im Darknet erwerben können, ohne diese selbst zu stehlen. Das erleichtert das Vorgehen von Betrügern mit weniger fortgeschrittenen Fähigkeiten oder begrenzten Ressourcen.

Datenverletzungen sind inzwischen fast alltagtäglich geworden. Hacker können sich buchstäblich innerhalb von Minuten Kontonummern sowie Login-Informationen beschaffen. Nach Angaben des Identitätsdiebstahl-Ressourcenzentrums (ITRC) stieg die Zahl der Datenschutzverletzungen von 157 im Jahr 2005 auf 1.244 im Jahr 2018. Das bedeutet, dass sich die Häufigkeit von Sicherheitsverletzungen in etwas mehr als einem Jahrzehnt mehr als verachtfacht hat. Laut LexisNexis Risk Solutions ist es also keine Überraschung, dass ein beträchtlicher Anteil der Betrugsverluste, 39%, auf Identitätsdiebstahl zurückzuführen sind.

IntSights und Riskified fanden in einem Bericht zur Betrugslandschaft im Einzelhandel & E-Commerce heraus, dass die Zahl der gefälschten Einzelhandels-Websites, die von Juli bis September 2018 zum Phishing von Kundenreferenzen entwickelt wurden, im Vergleich zum Vorjahr um 297% angestiegen ist. Cyberkriminelle zielen zunehmend auf Händler und ihre Kunden über digitale soziale Kanäle ab, da viele Händler diese zur Generierung höherer Umsätze nutzen.

Lesen Sie hier den vollständigen Bericht, und verstehen Sie, wie Betrüger an persönliche Informationen gelangen und diese für Online-Betrug verwenden.

Identitätsdiebstahl & Betrugsmanagement

Wir haben bereits erwähnt, dass Kasper Gleason seine Bestellung am 23. November 2016, morgens um 1:49 Uhr, aufgegeben hat. Dabei handelte es sich jedoch nicht um die einzige aufgegebene Bestellung. Eine Minute später gab er die gleiche Bestellung erneut auf, ohne Einzelheiten zu ändern. Sechs Minuten später, ein weiterer Klick. Um 1:58 Uhr gab Gleason seine letzte Bestellung für diesen Tag auf, wiederum ohne Änderung der Bestelldetails.

Diese Bestellungen am frühen Morgen des 23. Novembers 2016 waren die ersten “Joseph Tanner”-Bestellungen, die jemals mit eCards getätigt wurden. Nur einen Tag zuvor, am 22. November 2016, wurde ein neues eCards-Benutzerkonto für Joseph Tanner eingerichtet. Zwar ist das keine Garantie für Betrug, jedoch Bestellungen die von neuen Kunden mit Benutzerkonten, die nur einen Tag alt sind, aufgegeben werden, erregen meist die Aufmerksamkeit von Betrugsmanagern.

Die Karte, die auf 2527 endete stimmte mit der Postleitzahl der Rechnungsadresse von Webster, NY und einer Vorwahl des Staates New York überein. Wie bereits erwähnt, wurde die Bestellung über ein Android-Handy von T-Mobile mit einer IP-Adresse aus Seattle aufgegeben. Es wurden keine Proxies oder VPNs verwendet, um die IP-Adresse zu verschleiern. Die Liefer-E-Mail-Adresse für “Kasper Gleason” lautete [email protected]. E-Mail-Adressen, wie kgs337373 sind im Allgemeinen riskanter als eine Adresse wie [email protected] oder [email protected]. Betrüger operieren in großem Maßstab und brauchen viele E-Mail-Adressen, deshalb nutzen sie kostenlose Dienste und erstellen diese willkürlich, indem sie schnell nach Adressen suchen, die noch nicht in Gebrauch sind.

Ein Betrugsmanager, der diese Bestellung oder diese Serie von vier Bestellversuchen im luftleeren Raum überprüft, könnte Schwierigkeiten haben, eine Entscheidung zu treffen. Es gibt einige verdächtige Anhaltspunkte, aber keinen Kontext, der bei der Entscheidungsfindung hilfreich sein könnte. Dankunserer Datenbank und unserer langjährigen Erfahrung, die auf jahrelanger Partnerschaft mit über 1.600 Händlern beruht, konnte eCards jedoch diese fragwürdigen Details sofort mit Genauigkeit prüfen und alle Bestellungen korrekt ablehnen.

Aus unserer Erfahrung in der Zusammenarbeit mit führenden Händlern, die Geschenkgutscheine (und andere digitale Waren) verkaufen haben wir gelernt, dass der Kauf von Geschenkgutscheinen in den frühen Morgenstunden sehr riskant ist. Betrüger planen diese Bestellungen gezielt, in der Hoffnung, dass Händler, die eine manuelle Betrugsüberprüfung verwenden Nachts ein relativ einfaches regelbasiertes Betrugsmanagementsystem verwenden.

Noch wichtiger ist jedoch, dass unsere Linkingtechnologie die Kartennummer und Adresse von Joseph Tanner sowie die E-Mail-Adresse von Kasper Gleason in Mikrosekunden mit den historischen Daten in unserem System abgeglichen hat. In unserem System gab es weder rechtmäßige Bestellungen von Tanner mit der Kreditkarte, die auf 2527 endet, noch hat Tanner auf IP-Adressen außerhalb des Staates New York eingekauft. Schließlich zeigen folgende Tatsachen, dass es sich bei diesen Bestellungen um Betrug handelte: Gleason änderte keine der Informationen und versuchte nicht seinen Standort durch die Verwendung eines Proxy-Servers zu verschleiern; die kurzen Zeitintervalle, in denen er die Bestellungen aufgab und mehrmals auf Jetzt kaufen klickte, in der Hoffnung, dass eine dieser Bestellungen durchgehen würde.

Wir sehen diese Art von Verhalten häufig bei Betrügern, die versuchen, das Betrugspräventionssystem eines bestimmten Händlers zu testen. Bei diesen Betrügern kann es sich um Amateure handeln, die ihr Glück versuchen, oder um raffiniertere Betrüger, die einen Bot-Angriff, durchführen. Die Tatsache, dass es sich bei der von Gleason verwendeten Kreditkarte – der von Joseph – um eine weit verbreitete kostenlose Probe handelte, lässt den Schluss zu, dass es sich bei Gleason eher um ersteres als um letzteres handelte.

Bis heute sehen wir immer noch Dutzende von fehlgeschlagenen Betrugsversuchen mit Variationen von Tanners Namen und der Kartennummer 2527 bei den über 1600 Händlern, mit denen wir zusammenarbeiten. Jeder dieser Versuche trägt dazu bei, dass wir und unser System besser über die Vorgehensweise von Betrügern aufgeklärt werden und unsere Technologie ständig verbessert wird, um Angriffe zu verhindern.

Mit Betrugspraktiken und -tools Schritt halten

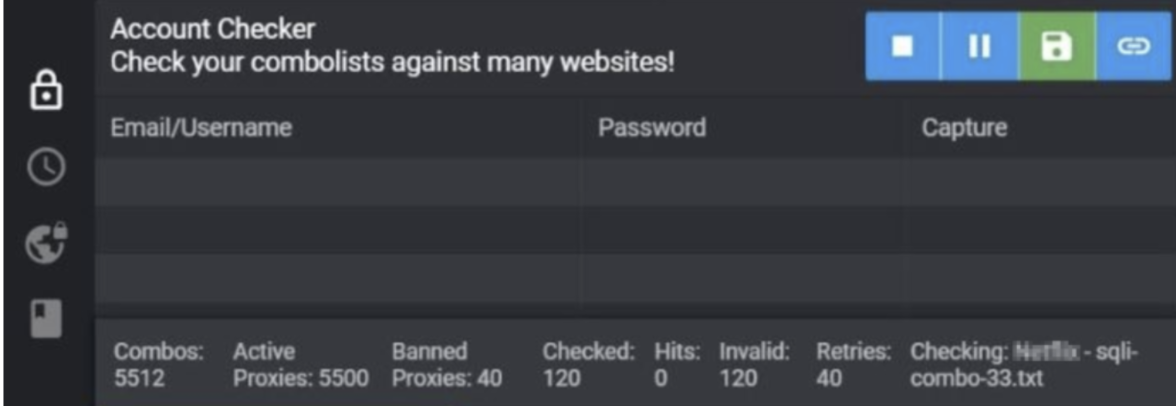

Darknet-Trends und Tools entwickeln sich ständig weiter. Um ihren Einsatz zu maximieren, verwenden Betrüger ausgeklügelte, automatisierte und maßgeschneiderte Tools, um Betrug zu begehen. Ein Beispiel dafür sind sogenannte Prüfer. Sie arbeiten automatisch eine Liste von Benutzernamen und Passwörtern ab, und fügen jedes dieser Paare in die Felder des Logins ein, um systematisch zu überprüfen, ob eines von ihnen den Zugang zu einem Benutzerkonto freischaltet. Diese Art von Tools erzeugen eine große Liste gültiger Konten, die Treffer genannt werden und die ein Betrüger dann nach Belieben verwenden kann. Prüfer verfügen über Konfigurationen, die so angepasst sind, dass sie die einzigartigen Merkmale und Abwehrmechanismen der Website eines jeden Händlers umgehen.

Screenshot eines Account-Checkers.

Bots sind eine weitere Art automatisierter Tools, die Hacker häufig verwenden. Diese Bots wurden ursprünglich entwickelt, um Waren auf legitimen Websites nach vordefinierten Regeln zu kaufen. Wollen Sie nicht die eBay-Auktion für eine begehrte Uhr verlieren, die um 3:00 Uhr morgens endet? Hier kommt ein automatisch kaufender Bot ins Spiel. Aber was kann einen Betrüger davon abhalten, mit einem solchen Tool gestohlene Kreditkarten in großem Stil zu verwenden?

Es ist für Betrüger kein leichtes Unterfangen, diese legitimen Tools für ihre betrügerischen Machenschaften zu verwenden. Diese Tools ermöglichen es Kriminellen, den gesamten Betrugszyklus zu automatisieren, vom Diebstahl von Kreditkartendaten bis hin zu großen, ausgeklügelten Betrugsangriffen, ohne dass ein manuelles Eingreifen erforderlich ist.

Es ist schwierig, die Auswirkungen dieser Werkzeuge und Techniken abzuschwächen. Um mit automatisierten Tools Schritt halten zu können, die speziell für Ihre Website modifiziert wurden, benötigen Sie ein System, das sich an die ständige Entwicklung der Betrugsangriffe anpassen kann.

Wie Sie Identitätsdiebstahl minimieren, überwachen und verwalten können

Ähnlich wie im Sport erfordert die Bekämpfung von CNP-Betrug sowohl eine gute Verteidigung als auch einen guten Angriff. Dies kann durch eine Kombination von Betrugsmanagement und externen Aufklärungsinstrumenten erreicht werden. Wir raten Händlern deshalb, sich an diese Regeln zu halten:

- Entfernen statischer oder regelbasierter Filter und Blacklists

- Verlassen Sie sich bei der Bewertung von Aufträgen nicht nur auf Übereinstimmungen

- Versuchen Sie das Einkaufserlebnis so nahtlos wie möglich zu gestalten

- Verwenden Sie eine Betrugslösung, die sich mit Ihrem Wachstum skalieren lässt

- Passen Sie Ihren Betrugsansatz an die Kaufgewohnheiten Ihrer Kunden an

- Halten Sie auf sozialen Medien nach gefälschte Konten, unautorisierte Produktwerbung und Phishing-Betrügereien Ausschau

- Regelmäßige Benachrichtigung der Kunden über autorisierte Kontaktkanäle für einen verbesserten Kundenservice

- Behalten Sie das Darknet auf neue Hacker-Tools im Auge

- Überwachen Sie Ihre Website sorgfältig, insbesondere Seiten, die Kredit-/Personendaten erfordern

- Kontrolle und Beschränkung des Zugriffs auf Firmendatenbanken durch Multi-Faktor-Authentifizierung

Zum Schluss…

Das goldene Zeitalter des E-Commerce hat gerade erst begonnen. Betrüger sind jedoch ständig auf der Suche nach innovativeren Methoden um Händler auszunutzen, insbesondere diejenigen, die ihre Omnichannel-Strategien optimieren. Dies ist kein Grund zur Panik! Es ist ein ausgezeichneter Anfang, sich Schritt für Schritt über den Betrug im E-Commerce zu informieren. Als Nächstes steht die Partnerschaft mit einer umsatzmaximierenden End-to-End-Lösung an. Bei Fragen wenden Sie sich bitte an [email protected].